Ein massiver Supply-Chain-Angriff auf das NPM-Ökosystem hat am 8. September 2025 über 2 Milliarden wöchentliche Downloads kompromittiert und gezielt Krypto-Wallets ins Visier genommen. Ripple-CTO David Schwartz lobt jedoch die schnelle Reaktion der XRP-Community. Ist der XRPL überhaupt noch sicher?

Größter NPM-Angriff der Geschichte erschüttert Krypto-Welt

Ein beispielloser Supply-Chain-Angriff hat das JavaScript-Ökosystem in seinen Grundfesten erschüttert. Am 8. September 2025 entdeckten Sicherheitsforscher eine der größten Supply-Chain-Attacken in der Geschichte des JavaScript-Ökosystems, als schädlicher Code in fundamentale NPM-Pakete injiziert wurde, die von Millionen von Entwicklern weltweit genutzt werden. Die Angreifer kompromittierten den NPM-Account von Josh Junon, einem prominenten Open-Source-Entwickler.

Der schädliche Code ist darauf ausgelegt, heimlich Krypto-Wallet-Adressen in Transaktionen zu tauschen, sodass ahnungslose Benutzer Geld direkt an den Angreifer senden könnten, ohne es zu bemerken. Diese raffinierte Methode macht den Angriff besonders gefährlich, da Nutzer erst nach erfolgter Transaktion bemerken, dass ihre Kryptowährungen an falsche Adressen gesendet wurden.

SponsoredInteressanterweise zeigt sich hier ein bekanntes Muster. Bereits im April 2025 war das XRPL-Ökosystem von einem ähnlichen Angriff betroffen, der wichtige Erkenntnisse für die aktuelle Situation liefert.

XRPL-Angriff im April: Ein Weckruf für die Community

Das offizielle SDK für den XRP Ledger mit mehr als 140.000 wöchentlichen Downloads wurde von Angreifern kompromittiert, die eine Hintertür installierten, um Private-Keys von Kryptowallets zu stehlen. Die Forscher entdeckten, dass fünf Versionen des xrpl-Pakets (4.2.1, 4.2.2, 4.2.3, 4.2.4 und 2.14.2) schädlichen Code enthielten.

Was jedoch bemerkenswert war: Die XRP-Community reagierte binnen Stunden. Entwickler meldeten verdächtige Aktivitäten, NPM entfernte die kompromittierten Pakete umgehend, und Ripple koordinierte eine schnelle Gegenmaßnahme. Diese Erfahrung hat die Community sensibilisiert und Sicherheitsprozesse geschärft.

Die Malware in beiden Fällen folgt einem ähnlichen Schema. Sie erkennt Web3-Wallets im Browser und manipuliert Transaktionsanfragen. Der Supply-Chain-Angriff aktiviert sich unabhängig davon, ob ein Krypto-Wallet erkannt wird oder nicht. Wenn eine Wallet wie MetaMask vorhanden ist, fängt die Malware direkt Transaktionsanfragen ab und manipuliert sie.

Ripple meldet sich selbst zu Wort

Ripples CTO David Schwartz hat in mehreren Statements klargestellt, dass Supply-Chain-Angriffe die Blockchain-Sicherheit des XRPL nicht kompromittieren können. In seinen Worten geht es um eine fundamentale Unterscheidung zwischen Infrastruktur-Sicherheit und Anwendungssicherheit.

Der XRPL als dezentralisiertes Netzwerk operiert unabhängig von NPM-Paketen oder anderen Entwicklungs-Tools. Die meisten Validatoren im XRP Ledger sind nicht mit Ripple verbunden, was die Dezentralisierung und Sicherheit des Netzwerks stärkt. Die Konsens-Mechanismen bei denen sich mindestens 80 Prozent der Validatoren über jede Transaktion einigen müssen und kryptographischen Sicherheitsmaßnahmen der Blockchain bleiben von solchen Angriffen völlig unberührt.

Sponsored SponsoredSchwartz betonte wiederholt, dass Ripple die Ledger nicht kontrollieren könne. Dies sei eine Architekturentscheidung, die sich nun als zusätzlicher Schutz erweise. Selbst wenn alle Ripple-bezogenen Tools kompromittiert würden, bliebe das Netzwerk funktionsfähig und sicher.

Multi-Chain-Angriff mit enormer Reichweite

Der Angriff ist bemerkenswert passiert und hat parallel mehrere Netzwerke betroffen. Die Software scannt Daten nach Wallet-Adressen in:

- Bitcoin

- Ethereum

- Solana

- XRP

- Litecoin

- Andere Netzwerke

Diese breite Abdeckung macht deutlich, dass es sich um professionelle Cyberkriminelle handelt, die das gesamte Krypto-Ökosystem im Visier haben.

SponsoredWas den aktuellen Angriff besonders gefährlich macht, ist seine Reichweite. Die kompromittierten Pakete wie “chalk” haben über 300 Millionen wöchentliche Downloads. Diese massive Verbreitung bedeutet, dass theoretisch Millionen von Entwicklerumgebungen betroffen sein könnten.

Die Community reagierte prompt

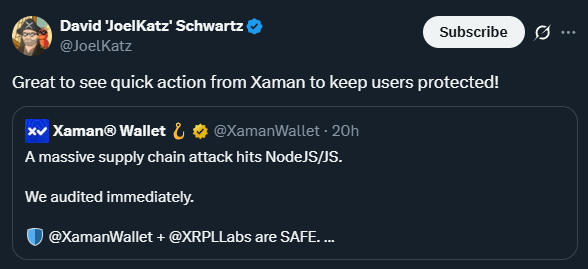

Die Reaktion auf den aktuellen NPM-Angriff war deutlich koordinierter als frühere Vorfälle. Ripple-CTO David Schwartz lobte XRP-Entwickler für ihre schnelle Reaktion auf den Supply-Chain-Angriff. Diese positive Entwicklung zeigt, dass die Erfahrungen aus dem April-Vorfall Früchte getragen haben.

NPM hat mittlerweile die betroffenen Pakete entfernt und arbeitet an verbesserten Sicherheitsmaßnahmen. Entwickler werden dringend aufgerufen, ihren Code zu überprüfen und auf offizielle, verifizierte Versionen zu aktualisieren.

Für die XRP-Community bedeutet dies konkret: Alle Entwickler sollten sicherstellen, dass sie ausschließlich die neuesten, offiziellen Versionen des XRPL-SDKs verwenden und ihre Package-Lock-Dateien regelmäßig überwachen.

Sponsored SponsoredPräventionsmaßnahmen für Entwickler und Nutzer

- Wallet-Software regelmäßig aktualisieren und nur von offiziellen Quellen beziehen

- Verdächtige Transaktionsaufforderungen kritisch hinterfragen, insbesondere bei unerwarteten Zieladressen

- Transaktionsdetails vor Bestätigung sorgfältig prüfen

Die Krypto-Community entwickelt bereits verbesserte Sicherheitstools. Code-Signing, erweiterte Package-Verifikation und verbesserte Monitoring-Systeme werden zunehmend Standard in professionellen Entwicklungsumgebungen.

Ausblick: Stärkung der XRPL Sicherheit

Der massive NPM-Angriff vom 8. September zeigte eine wichtige Schwachstelle für die Sicherheit im Krypto-Development auf. Die Branche realisiert zunehmend, dass technische Blockchain-Sicherheit allein nicht ausreicht, denn auch die Entwicklungsinfrastruktur muss gehärtet werden.

Ripple und andere große Blockchain-Projekte investieren verstärkt in sichere Development-Pipelines und Community-Aufklärung. Die schnelle Reaktion der XRP-Community auf beide Vorfälle zeigt, dass Lernen aus Erfahrungen möglich und notwendig ist.

Langfristige Perspektiven

Langfristig könnte dieser Angriff dazu beitragen, dass dezentralisierte Entwicklungsinfrastrukturen entstehen, die weniger anfällig für einzelne Schwachstellen sind. Der XRPL selbst bleibt dabei eine solide Grundlage, unabhängig von den Tools, die für seine Nutzung entwickelt werden.

Die Kombination aus technischer Blockchain-Sicherheit und gestärktem Sicherheitsbewusstsein in der Entwickler-Community könnte einen neuen Standard für das gesamte Krypto-Ökosystem setzen.