Das United States Federal Bureau of Investigation (FBI), die Cybersecurity and Infrastructure Security Agency (CISA), das National Cyber Security Centre (NCSC-NL) der Niederlande und das European Cybercrime Centre (EC3) von Europol haben eine gemeinsame Warnung vor der Ransomware Akira herausgegeben.

Die Gruppe ist seit März 2023 für Angriffe auf über 250 Unternehmen und kritische Infrastrukturen verantwortlich, hauptsächlich in Nordamerika, Europa und Australien.

Hier erfährst du mehr: Layer 1 vs. Layer 2: Was ist der Unterschied?

Entwicklung und Angriffstechniken von Akira

Bis zum 1. Januar 2024 haben die Akira-Bedrohungsakteure schätzungsweise 42 Millionen USD an Lösegeldzahlungen erhalten. Sie zielen auf verschiedene Branchen ab und bereiten Organisationen weltweit große Sorgen.

Ursprünglich in C++ geschrieben, verschlüsselte Akira anfangs Dateien mit der Erweiterung .akira. Es haben sich jedoch verschiedene Varianten entwickelt. Seit August 2023 verwendet die Gruppe die auf Rust basierende Ransomware Megazord, die ihren verschlüsselten Dateien die Erweiterung .powerranges hinzufügt. Bei einigen Angriffen werden nun sowohl Megazord- als auch Akira-Varianten eingesetzt, um die Wirkung zu erhöhen.

Erste Zugriffsmethoden und weitere Angriffstaktiken

Das FBI und Cybersecurity-Forscher haben die ursprünglichen Zugriffsmethoden von Akira zurückverfolgt. Normalerweise nutzen sie bekannte Schwachstellen in Cisco-VPN-Diensten aus, die keine Multifaktor-Authentifizierung vorsehen, verschaffen sich aber auch Zugang über Remote-Desktop-Protokolle, Spear-Phishing und kompromittierte Anmeldedaten.

Nachdem sie in ein Netzwerk eingedrungen sind, erstellen die Akira-Angreifer neue Domänenkonten, um die Persistenz zu gewährleisten. Sie nutzen Tools zum Auslesen von Anmeldeinformationen wie Mimikatz, um ihre Berechtigungen zu erweitern. Für die Systemerkundung und die Identifizierung von Domänencontrollern werden Tools wie SoftPerfect und Advanced IP Scanner sowie native Windows-Befehle verwendet.

Akira-Akteure deaktivieren häufig Sicherheitssoftware, bevor sie sich in kompromittierten Netzwerken fortbewegen. PowerTool wurde dabei beobachtet, wie es Antiviren-Prozesse deaktivierte, um einer Erkennung zu entgehen.

Zum Stehlen sensibler Daten verwenden Akira-Akteure ausgiebig Exfiltrationstools wie FileZilla, WinSCP und Cloud-Speicherdienste. Sie richten Befehls- und Kontrollkanäle mit AnyDesk, RustDesk und Cloudflare Tunnel ein.

Gemäß dem Modell der doppelten Erpressung verschlüsseln die Akira-Akteure die Systeme nach dem Datendiebstahl. Ihre Lösegeldforderung enthält einen eindeutigen Code und eine .onion-URL, über die sie kontaktiert werden können. Sie geben keinen anfänglichen Lösegeldbetrag an, um die Opfer zu Verhandlungen zu zwingen.

Das Lösegeld wird in Bitcoin an Krypto-Wallets gezahlt, die von den Bedrohungsakteuren bereitgestellt werden.

Um zusätzlichen Druck auszuüben, drohen die Akira-Bedrohungsakteure außerdem damit, exfiltrierte Daten im Tor-Netzwerk zu veröffentlichen, und in einigen Fällen haben sie laut FBI-Berichten die betroffenen Unternehmen angerufen.

Das FBI, CISA, EC3 und NCSC-NL haben umfassende Empfehlungen für die System- und Netzwerkentdeckungstechniken der Akira-Bedrohungsakteure herausgegeben. Die Umsetzung dieser Schutzmaßnahmen kann das Risiko eines erfolgreichen Angriffs erheblich verringern.

“Das FBI, CISA, EC3 und NCSC-NL empfehlen neben der Anwendung von Abhilfemaßnahmen, das Sicherheitsprogramm Ihres Unternehmens im Hinblick auf die Bedrohungsverhaltensweisen zu trainieren, zu testen und zu validieren, die in dieser Empfehlung dem MITRE ATT&CK for Enterprise-Framework zugeordnet sind.”

CISA Bericht

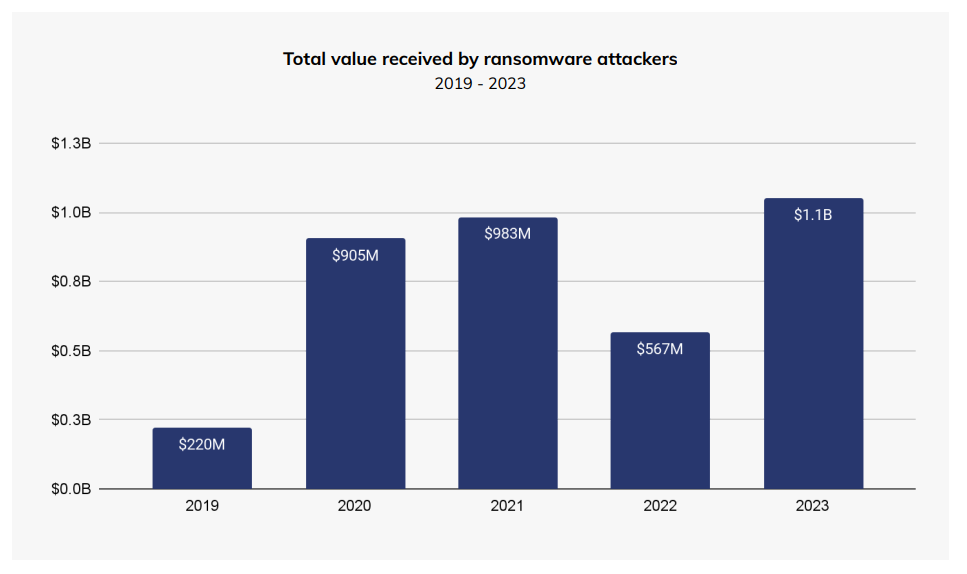

Laut einem Chainalysis-Bericht vom Februar 2024 haben Ransomware-Angriffe im Jahr 2023 zugenommen, wobei 1 Milliarde USD von den Opfern erpresst wurde. Dies verdeutlicht die wachsende Cyberbedrohung und die Notwendigkeit für Unternehmen, ihre Cyberabwehr zu verbessern.