Eine Entdeckung von Cado Security widerlegt die Annahme, dass macOS-Systeme immun gegen Malware sind. Die Entdeckung betrifft eine neue Malware-as-a-Service (MaaS) namens “Cthulhu Stealer”, die macOS-Benutzer durch Täuschung angreift.

Der Aufstieg von Cthulhu Stealer zeigt, dass kein System vollständig sicher vor Cyberbedrohungen ist.

Wie stiehlt Malware Krypto von Mac-Benutzern?

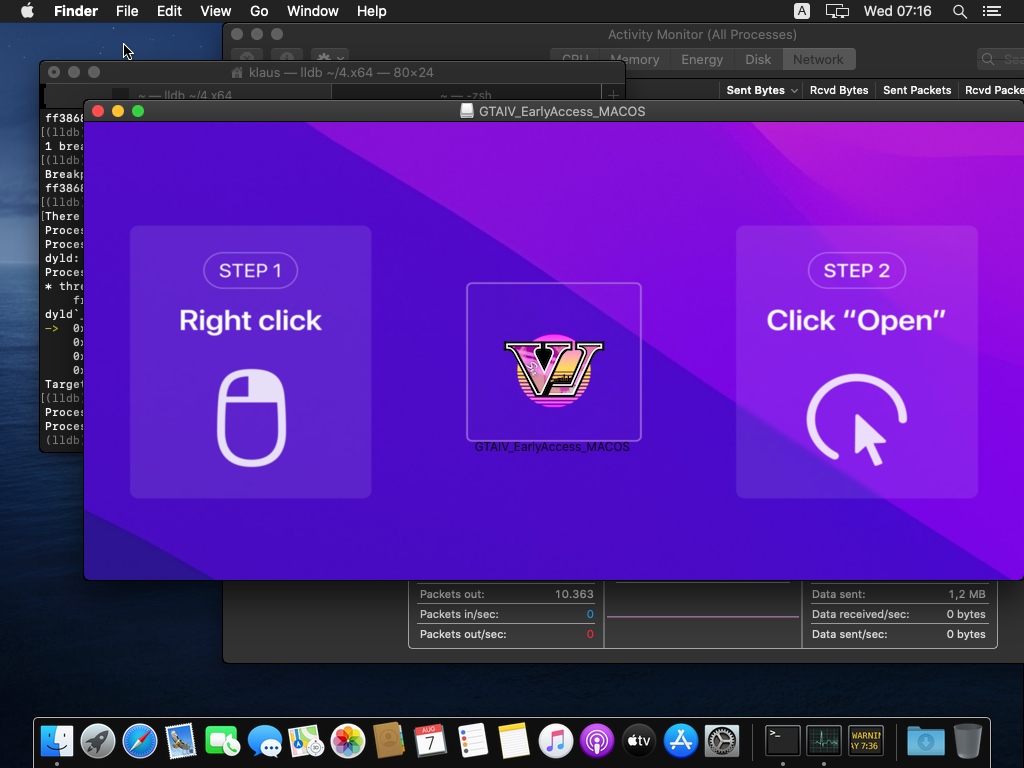

Cthulhu Stealer tarnt sich als legitime Anwendungen wie CleanMyMac und Adobe GenP sowie Software, die behauptet, eine frühe Version von “Grand Theft Auto VI” zu sein.”

Nach dem Öffnen der schädlichen DMG-Datei wird der Benutzer aufgefordert, das System- und das MetaMask-Passwort einzugeben. Das ist erst der Anfang der Täuschung.

Brauchst du eine Alternative zu Binance? Registriere dich bei OKX, verifiziere dein Konto und erhalte zwei Mystery Boxen.

Nach der Eingabe der Anmeldedaten verwendet die Malware osascript, ein macOS-Tool, um Passwörter aus der Keychain des Systems zu extrahieren. Diese Daten, einschließlich Details zu Krypto-Wallets wie MetaMask, Coinbase und Binance, werden in einem Zip-Archiv gesammelt. Dieses Archiv, das mit dem Ländercode des Nutzers und dem Zeitpunkt des Angriffs gekennzeichnet ist, enthält die gestohlenen Informationen.

Cthulhu Stealer stiehlt auch Daten von anderen Plattformen, darunter:

- Chrome-Erweiterungs-Wallets

- Minecraft-Nutzerinformationen

- Wasabi-Wallet

- Keychain-Passwörter

- SafeStorage-Passwörter

- Battlenet-Spiel-, Cache- und Log-Daten

- Firefox-Cookies

- Daedalus-Wallet

- Electrum-Wallet

- Atomic-Wallet

- Harmony-Wallet

- Electrum-Wallet

- Enjin-Wallet

- Hoo-Wallet

- Dapper-Wallet

- Coinomi-Wallet

- Trust-Wallet

- Blockchain-Wallet

- XDeFi-Wallet

- Browser-Cookies

- Telegram Tdata-Kontoinformationen

Darüber hinaus sammelt Cthulhu Stealer detaillierte Systeminformationen wie IP-Adresse, Systemname und OS-Version. Diese Daten werden dann an einen Command-and-Control (C2)-Server gesendet, was den Angreifern ermöglicht, ihre Strategien zu verfeinern.

Betrüger verlangen 500 USD/Monat für Cthulhu Stealer

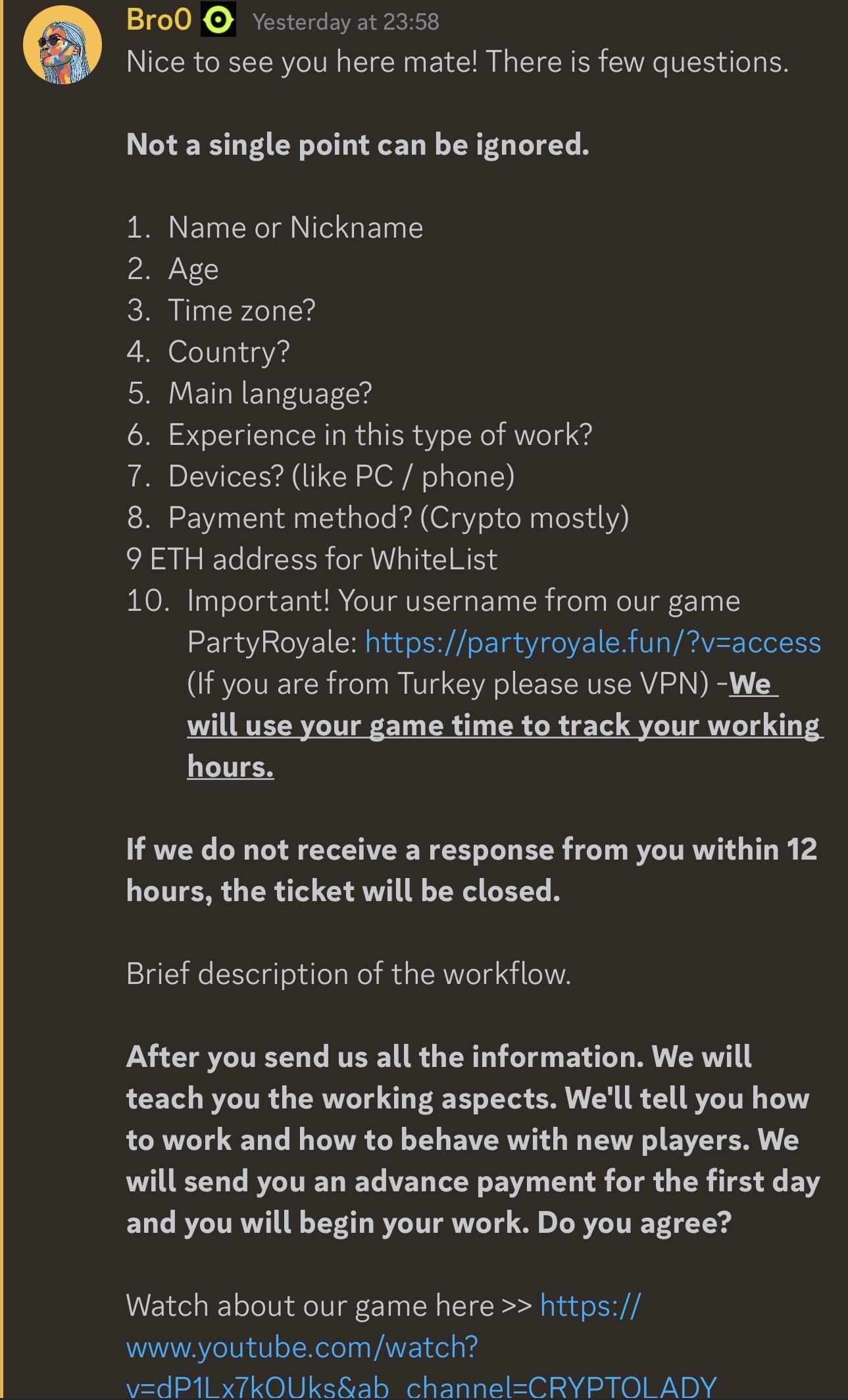

Die Betrüger verwenden verschiedene Strategien, um ihre Opfer zur Installation der Malware zu verleiten. So geben sich einige in sozialen Netzwerken als Arbeitgeber aus, die Stellen anbieten, für die eine Software zur Zeiterfassung heruntergeladen werden muss. Diese Angebote werden mit einem Gefühl der Dringlichkeit präsentiert, was das potenzielle Opfer dazu drängt, die Anwendung schnell herunterzuladen.

Die Entwickler und Partner hinter Cthulhu Stealer, bekannt als das Cthulhu-Team, nutzen Telegram zur Verwaltung ihrer Operationen.

“Der Stealer wird anscheinend an Einzelpersonen für 500 USD/Monat vermietet, wobei der Hauptentwickler einen Prozentsatz der Einnahmen an Partner auszahlt, basierend auf deren Einsatz. Jeder Partner des Stealers ist für die Bereitstellung der Malware verantwortlich. Cado hat herausgefunden, dass Cthulhu Stealer auf zwei bekannten Malware-Marktplätzen verkauft wird, die für Kommunikation, Schlichtung und Werbung des Stealers genutzt werden, zusammen mit Telegram,” informierte Cado die Leser.

Um sich davor zu schützen, sollten Benutzer eine seriöse Antiviren-Software installieren, die speziell für macOS entwickelt wurde. Vorsicht ist auch bei Jobangeboten geboten, die einen sofortigen Software-Download erfordern. Regelmäßige Software-Updates können das Risiko von Malware-Infektionen weiter verringern.