Der Bybit-Hack 2025 zählt zu den größten Angriffen in der Krypto-Geschichte. Hacker stahlen 1,5 Milliarden USD in Ethereum und nutzten dabei eine Schwachstelle in einer Wallet-Software aus. Bybit-Kunden bangen um ihre Gelder, während Experten den Angriff analysieren. Wie konnte das passieren, und welche Folgen hat das für den Krypto-Markt?

KEY TAKEAWAYS

➤ Der Bybit-Hack von 2025 nutzte Fehler bei der Transaktionssignierung aus, was zu einem Verlust von 1,5 Milliarden USD führte.

➤ Hacker nutzten cross-chain Brücken und Mixer, um gestohlene Gelder zu waschen.

➤ Sicherheitslücken von Drittanbietern, wie die AWS-Panne von Safe{Wallet}, können Börsen gefährden.

- Was war der Bybit-Hack 2025?

- Wie ist der Bybit-Hack passiert?

- Was war die Ursache für den Bybit-Hack von 2025?

- Warum dies für die Sicherheit von Kryptowährungen wichtig ist

- Wer steckt hinter dem Bybit-Hack von 2025?

- Was war die Reaktion von Bybit?

- Wie viel wurde bereits zurückgeholt?

- Was ändert der Bybit-Hack für die Kryptowährung?

- Häufig gestellte Fragen

Was war der Bybit-Hack 2025?

Der Bybit-Hack war ein hochkoordinierter Angriff, der dazu führte, dass 1,5 Milliarden USD in Ethereum (ETH) von der Plattform abgezogen wurden. Die Ermittlungen deuten darauf hin, dass die Hacker eine Schwachstelle in einer Single-Signing-Transaktion ausnutzten, die es ihnen ermöglichte, die Sicherheit der Wallets zu umgehen und unberechtigte Abhebungen vorzunehmen.

Wie ist der Bybit-Hack passiert?

Blockchain-Sicherheitsunternehmen, die den Bybit-Hack analysiert haben, haben auf eine Schwachstelle im Signierungsprozess der Wallets hingewiesen, die möglicherweise der Haupteinstiegspunkt für die Angreifer war. So könnte es sich abgespielt haben:

- Alles begann mit einer Schwachstelle bei der Transaktionssignierung, bei der die Angreifer eine Schwachstelle bei der Einzelsignierung von Transaktionen ausnutzten. Auf diese Weise konnten sie mehrere Abhebungen mit einer “einzigen” Genehmigung autorisieren.

- Als nächstes wurden kalte Wallets kompromittiert. Im Gegensatz zu den meisten Krypto-Hacks, die auf Hot Wallets abzielen, scheint dieser Angriff den kalten Speicher von Bybit betroffen zu haben, was Bedenken hinsichtlich tieferer Sicherheitslücken weckt.

- All dies war gepaart mit Phishing- und Social-Engineering-Angriffen. Möglicherweise haben sich die Angreifer durch Phishing-Betrügereien, die auf Bybit-Mitarbeiter abzielten, Zugang zu internen Anmeldeinformationen verschafft. Aber all das war nur ein Teil der anfänglichen Hypothese, und Bybit scheint den Hauptgrund geknackt zu haben (mehr dazu später).

Was ist eine Sicherheitslücke bei der einmaligen Unterzeichnung von Transaktionen?

Im Kern ermöglicht diese Schwachstelle die Wiederverwendung oder Manipulation einer einzelnen Transaktionsgenehmigung, was zu unberechtigten Abhebungen führt. Lassen Sie uns versuchen, sie in Teilen zu verstehen:

- Schwachstelle bei der Unterzeichnung von Smart Contracts – Wenn Gelder von einer Cold Wallet auf eine Hot Wallet übertragen werden, erzeugt das System eine Genehmigungssignatur, um die Transaktion zu verifizieren.

- Ausnutzung des Genehmigungsprozesses – Angreifer fingen diese Signatur ab und nutzten sie, um mehrere nicht autorisierte Transaktionen auszulösen.

- Abziehen von Geldern in Sekundenschnelle– Da das System diese Transaktionen als genehmigt behandelte, konnten die Angreifer Ethereum (ETH) aus den Reserven von Bybit verschieben, ohne sofortigen Alarm auszulösen.

Stell dir vor, du stellst einem vertrauenswürdigen Freund einen Blankoscheck aus. Doch anstatt den vereinbarten Betrag abzuheben, kopiert er deine Unterschrift und hebt dein gesamtes Bankguthaben ab. Genau das ist hier passiert: Die Hacker haben eine gültige Unterschrift abgefangen und damit das Geld von Bybit abgehoben.

Gab es noch andere Sicherheitslücken?

Während die Schwachstelle bei der einmaligen Unterzeichnung von Transaktionen die Hauptschwachstelle zu sein scheint, könnten andere mögliche Probleme Phishing-Angriffe, Schwachstellen in Smart Contracts und natürlich die verzögerte Entdeckung des Angriffs sein.

Wusstest du schon? Der Bybit-Hack 2025 wurde erstmals vom On-Chain-Ermittler ZachXBT entdeckt, der am 21. Februar 2025 erhebliche Mittelabflüsse von der Bybit-Plattform beobachtete. Kurz darauf bestätigten die Blockchain-Sicherheitsunternehmen SlowMist und PeckShield den Verstoß und stellten fest, dass Bybit beispiellose Geldabflüsse verzeichnete.

Während all diese Erkenntnisse zunächst auftauchten, sind inzwischen neue Informationen über die Ursache des Bybit-Hacks von 2025 aufgetaucht.

Was war die Ursache für den Bybit-Hack von 2025?

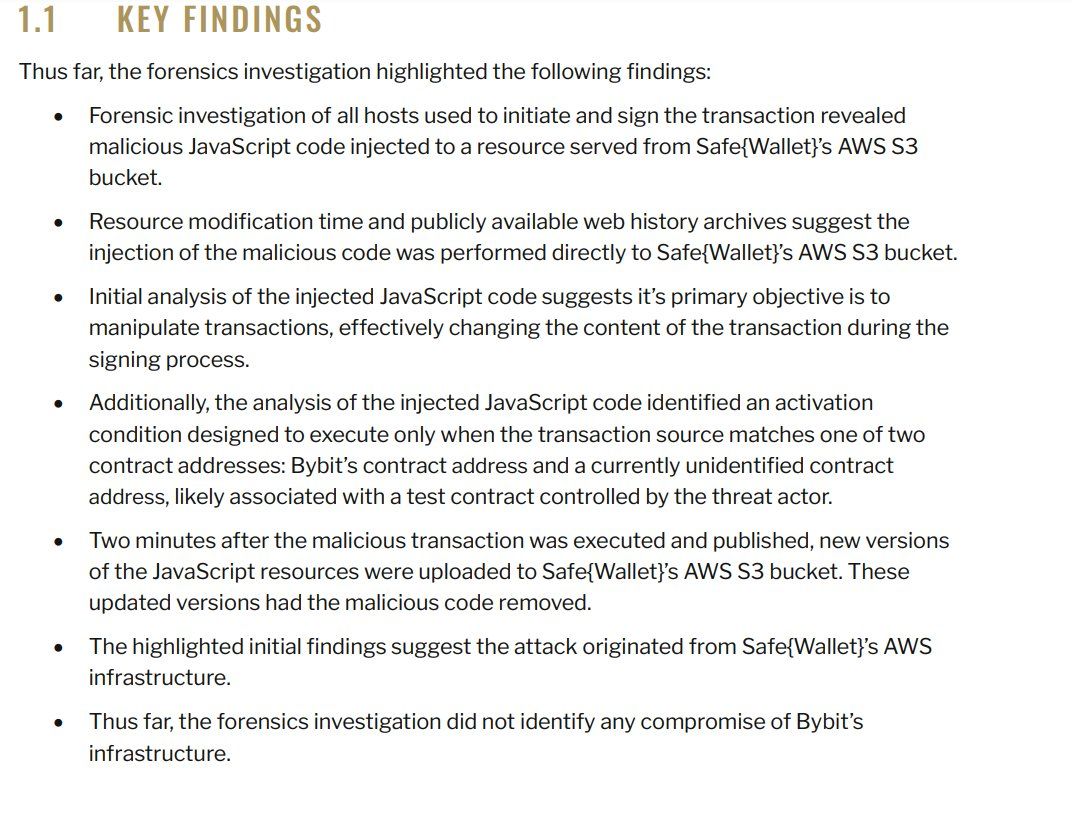

Entgegen den anfänglichen Befürchtungen, dass es sich um ein internes Sicherheitsversagen handelte, deuten forensische Untersuchungen auf eine Sicherheitslücke in Safe{Wallet} hin, einer Wallet-Infrastruktur eines Drittanbieters, die Bybit für Transaktionen mit mehreren Unterschriften nutzte.

Mehr erfahren: Du willst mehr Sicherheit für deine Krypto Assets gewährleisten? Hier erfährst du, wie du deine Wallet besser schützen kannst!

Was ist Safe{Wallet}?

Safe{Wallet} ist ein Smart Contract-basierter Tresor, der entwickelt wurde, um Transaktionen mit Hilfe von Multi-Signature-Autorisierungen zu sichern. Er läuft auf AWS S3, d.h. er speichert und lädt JavaScript-Dateien aus der Cloud, um Transaktionen zu verarbeiten. Klingt effizient, oder? Nun, das ist auch der Punkt, an dem die Dinge schief gingen.

Hacker fanden einen Weg, bösartiges JavaScript in den AWS S3-Bucket von Safe{Wallet} einzuschleusen und so Transaktionen in Echtzeit zu manipulieren. Während also die Kernsicherheit von Bybit technisch gesehen nicht “gehackt” wurde, wurde das Tool, das zur Genehmigung und Ausführung von Transaktionen verwendet wurde, manipuliert. Im Grunde genommen hat Bybit Überweisungen genehmigt, aber die Hacker haben das endgültige Ziel umgeschrieben, ohne dass es jemand bemerkt hat.

Wie kam es zu dem Angriff?

Während einer routinemäßigen ETH-Überweisung von einer kalten auf eine warme Wallet änderte das bösartige Skript, das in das JavaScript von Safe{Wallet} eingebettet war, die Transaktionsdetails, während sie unterzeichnet wurden.

Wir stellen uns vor, wir bezahlen in einem Geschäft, und der Kassierer tauscht heimlich das Zahlungsterminal aus und leitet unser Geld weiter, während er den Anschein erweckt, die Transaktion sei legitim.

Genau das ist hier passiert – die Unterzeichner von Bybit genehmigten die Transaktion im Glauben, sie sei sicher, aber das modifizierte Safe{Wallet}-Skript änderte heimlich die Empfängeradresse in die des Angreifers.

Hijacking von Transaktionen in Echtzeit

Die JavaScript-Injektion war so konzipiert, dass sie nur ausgelöst wurde, wenn Transaktionen von bestimmten Adressen ausgingen – dem Cold-Wallet-Vertrag von Bybit und einer anderen unbekannten Adresse (wahrscheinlich eine von den Angreifern verwendete Testadresse). Dies bedeutete:

- Wenn ein normaler Benutzer mit Safe{Wallet} interagierte, geschah nichts Verdächtiges.

- Wenn Bybit eine Überweisung mit hohem Wert verarbeitete, änderte das Skript die Ziel-Wallet kurz vor der Ausführung.

Da die Transaktion immer noch von den autorisierten Wallets von Bybit kryptografisch signiert war, gab es keine sofortige rote Flagge; sie sah in der Blockchain völlig legitim aus.

Kein typischer Börsenhack

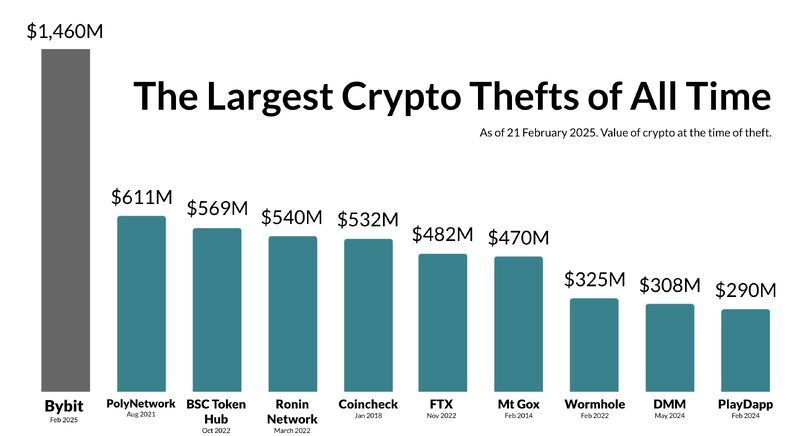

Bei den meisten Hacks von Krypto-Börsen wie Mt. Gox (2014) oder Coincheck (2018) wurden private Schlüssel entwendet oder direkt in die Wallets der Börsen eingebrochen. Diese sind wie Einbrecher, die in einen Banktresor einbrechen.

Der Bybit-Hack 2025 war jedoch anders: Es handelte sich um einen Angriff auf Infrastrukturebene. Anstatt private Schlüssel zu stehlen, manipulierten die Hacker den Prozess der Transaktionssignierung selbst, das heißt:

- Die eigentliche Sicherheit der Wallets von Bybit wurde nicht angegriffen.

- Der Hack nutzte ein Werkzeug aus, das beim Signieren von Transaktionen verwendet wird, und nicht die Speicherung der Vermögenswerte selbst.

Was ist ein privater Schlüssel? Hier geht’s zu unserem Beitrag!

Warum dies für die Sicherheit von Kryptowährungen wichtig ist

Dieser Hack offenbart eine schwerwiegende Sicherheitslücke: Selbst wenn eine Börse ihre eigenen Systeme abriegelt, können Integrationen von Dritten zu Schwachstellen werden.

Safe{Wallet} war nicht als Spielwiese für Hacker gedacht, aber seine Abhängigkeit von JavaScript-Dateien in AWS S3 erwies sich als Schwachstelle. Niemand hatte erwartet, dass Angreifer bösartigen Code auf der Infrastrukturebene einschleusen würden, doch sie taten es: Sie schrieben Transaktionen kurz vor der Ausführung unauffällig um.

Dieser ganze Schlamassel ist ein Weckruf: Krypto-Plattformen können sich nicht einfach auf Tools von Drittanbietern verlassen, ohne ständige Sicherheitsaudits, unabhängige Transaktionsprüfungen und einen strengeren Schutz vor Mehrfachsignaturen. Wenn Hacker den Signierungsprozess selbst kapern können, ist auch die beste Sicherheit der Wallets nichts wert.

Selbst in einem Multi-Signatur-System, wie dieser Hack beweist, werden Sicherheitsmaßnahmen nutzlos, wenn die Unterzeichner unwissentlich betrügerische Transaktionen genehmigen.

Mehr erfahren: Blockchain einfach erklärt – Für Einsteiger

Wer steckt hinter dem Bybit-Hack von 2025?

Der Bybit-Hack 2025 wird der berüchtigten Lazarus Group zugeschrieben, einem vom nordkoreanischen Staat gesponserten Hackerkollektiv, das für die Durchführung einiger der größten Krypto-Diebstähle der Geschichte berüchtigt ist. Diese Gruppe wurde mit mehreren hochkarätigen Cyberverbrechen in Verbindung gebracht, darunter der jüngste Phemex-Hack, bei dem etwa 85 Millionen USD gestohlen wurden.

Wie haben sie es geschafft?

Die Lazarus Group hat nicht einfach nur gehackt und gegriffen. Stattdessen führten sie einen gezielten Angriff auf das Transaktionsgenehmigungsverfahren von Bybit aus. Indem sie sich in das Safe{Wallet}-System einschlichen, leiteten sie die Gelder bei legitimen Überweisungen unbemerkt um.

Das Ergebnis? 401.000 ETH verschwanden, bevor irgendjemand blinzeln konnte – ein Verlust von 1,5 Milliarden USD.

Wie die Hacker das Geld gewaschen haben

Kryptowährungen zu stehlen ist einfach. Es auszugeben, ohne erwischt zu werden, ist die wahre Herausforderung. Lazarus folgte ihrem üblichen Geldwäsche-Drehbuch:

- Zentralisierte Mixer

- Cross-chain Brücken

- Obskure Börsen

- Einschleusen von Geldern über Plattformen mit geringem KYC-Anteil, die nicht allzu viele Fragen stellen.

Dieselben alten Tricks, nur diesmal mit einem größeren Sack. Willst du einen tieferen Einblick? Schau dir das an:

Diese Mischung von Vermögenswerten machte die Geldwäsche schwieriger, da die eingesetzten Vermögenswerte nicht ohne Weiteres unentdeckt liquidiert werden können. Dies zwang die Angreifer, sich auf Bridges, Mixer und zentralisierte Börsen zu verlassen – ein Schritt, der ihre Rückverfolgbarkeit erhöhte.

Was war die Reaktion von Bybit?

Bybit hat nach dem Einbruch schnell gehandelt und einen mehrstufigen Reaktionsplan umgesetzt.

Sofortige Maßnahmen

- Die Gelder wurden gesichert und den Nutzern wurde eine 1:1-Asset-Backing-Garantie gegeben.

- Es gab eine Sicherheitsüberholung, die durch die Stärkung von Multi-Sig Wallets, Überwachungstools und API-Sicherheit angeführt wurde.

- Die Börse setzte ein Kopfgeld in Höhe von 10 Prozent für White-Hat-Hacker aus, das sich auf über 140 Millionen USD beläuft.

- Bybit hat Aufträge eingefroren und eine Fondsverfolgung mit Partnern wie Chainalysis, Arkham und anderen initiiert.

LazarusBounty.com – Eine neue Waffe gegen Krypto-Kriminalität

In einem bahnbrechenden Schritt hat Bybit LazarusBounty.com ins Leben gerufen, einen branchenweit ersten Bounty-Aggregator, der auf die Lazarus Group aus Nordkorea abzielt.

Weiterlesen: Die sichersten Krypto-Börsen 2025

Was ist das Besondere daran?

- Kopfgeldjäger können sofort verdienen

- Börsen und Mixer haben einen Anreiz zu handeln

- Einstufung in gute und schlechte Akteure

- Live-Wallets-Daten für Ermittler

Wie könnte LazarusBounty verbessert werden?

Unsere Vorschläge, um diesen Service zu verbessern, beinhalten:

1. Einführung eines “Hot Wallet Defense”-Netzwerks

Momentan ist LazarusBounty reaktiv und verfolgt gestohlene Gelder im Nachhinein. Bybit könnte dazu übergehen, die Hot Wallets der Börsen proaktiv zu sichern, bevor ein Angriff erfolgt.

Dies könnte über ein dezentralisiertes Honeypot-System geschehen, in das Börsen Echtzeit-Tracking-Skripte integrieren, die verdächtige Transaktionen markieren, bevor sie auf der Chain abgerechnet werden.

2. Regulierungsbehörden mit Echtzeitwarnungen einbeziehen

Bybit könnte ein regulatorisches Dashboard hinzufügen, das die Strafverfolgungsbehörden sofort benachrichtigt, wenn Lazarus-verknüpfte Gelder bewegt werden.

Das derzeitige Problem ist, dass Börsen Vermögenswerte oft zu spät einfrieren. Eine direkte Verbindung zu Interpol, OFAC oder FATF könnte die Maßnahmen beschleunigen.

3. Offene Kopfgelder auf Wallets-Bewegungen

Derzeit ist das Kopfgeld an das Einfrieren von Geldern gebunden. Aber was wäre, wenn Kopfgeldjäger bestimmte Krypto-Wallets verfolgen und beanspruchen könnten? Bybit könnte es Nutzern ermöglichen, eine Wallets zu “beanspruchen”; wenn sie sich bewegen, erhalten sie eine Belohnung für das Aufspüren des Geldwäschepfads.

4. Öffentliche Blacklist-API für Börsen

Die Börsen handeln nicht immer schnell, weil sie die Wallets nicht in Echtzeit verfolgen können. Die Lösung? Eine Live-API, die risikobehaftete Wallets sofort aktualisiert und die Börsen zwingt, zu handeln, bevor Gelder in Mixern verschwinden.

Wie viel wurde bereits zurückgeholt?

Bis Ende Februar 2025 wurden 42,8 Millionen USD der gestohlenen Vermögenswerte aus dem Bybit-Hack 2025 eingefroren oder wiederhergestellt. Lese weiter, um eine vollständige Aufschlüsselung zu erhalten:

- Ethereum (ETH): 34 ETH (≈97.000 USD) wurden von ChangeNOW abgefangen und eingefroren, wodurch die Angreifer daran gehindert wurden, sie weiter zu bewegen.

- Bitcoin (BTC): 0,38755 BTC (≈37.000 USD) wurde im Avalanche-Netzwerk blockiert, nachdem Hacker es cross-chain überbrückt hatten.

- Stablecoins (USDT/USDC): Tether hat 181.000 USDT eingefroren, während FixedFloat 120.000 USD in gemischten USDT und USDC im Zusammenhang mit den gestohlenen Geldern gesperrt hat.

- Eingesetzte Ethereum-Derivate: 15.000 ETH wurden von mETH Protocol erfolgreich zurückgeholt, bevor die Angreifer sie abheben konnten. Dieser Schritt verhinderte eine weitere Liquidierung von liquiden, abgesicherten Vermögenswerten.

Darüber hinaus wurden im Rahmen der laufenden Blockchain-Forensik über 11.000 Wallets-Adressen identifiziert, die mit der Geldwäsche gestohlener Gelder in Verbindung stehen, wodurch sichergestellt wird, dass Börsen und Protokolle verdächtige Aktivitäten in Echtzeit auf schwarze Listen setzen und einfrieren können.

Mehr erfahren: Blockchain einfach erklärt – Für Einsteiger

Wie wurden die gestohlenen Gelder aufgespürt und eingefroren?

Die Wiederbeschaffung dieser Gelder wurde durch eine vielschichtige, globale Anstrengung ermöglicht, die Folgendes umfasst

- Einfrieren von Börsen: Plattformen wie FixedFloat, ChangeNOW, Bitget und THORChain haben Einlagen im Zusammenhang mit den gestohlenen Geldern identifiziert und eingefroren.

- Schwarze Listen von Stablecoin-Emittenten: Tether und Circle haben Konten mit gestohlenen USDT und USDC gekennzeichnet und eingefroren, um die Hacker an der Verwendung dieser Vermögenswerte zu hindern.

- Aufspüren von Blockchain-Informationen: Forensische Teams, darunter Elliptic, Arkham, Chainalysis und TRM Labs, haben herausgefunden, wie die Angreifer ihre Gelder bewegt haben, und den Börsen geholfen, Transaktionen zu blockieren, bevor sie ausgezahlt werden konnten.

- Bounty-Programme und Beteiligung der Community: LazarusBounty.com von Bybit hat Anreize für unabhängige Ermittler geschaffen, gestohlene Gelder aufzuspüren, und bietet 5 Prozent Kopfgeld für erfolgreiche Sperrungen und bis zu 10 Prozent für die Wiederbeschaffung von Geldern.

Was ändert der Bybit-Hack für die Kryptowährung?

Der Bybit-Hack von 2025 hat bewiesen, dass selbst Wallets mit mehreren Signaturen und Cold Storage nicht vor Infrastrukturverletzungen sicher sind. Da Hacker immer kreativer werden, müssen Börsen die Sicherheit erhöhen, Integrationen prüfen und Betrugserkennung in Echtzeit implementieren. Die Idee ist, nicht zu vertrauen, sondern zu verifizieren”.

Die Zukunft der Krypto-Börsen hängt von proaktiver Verteidigung, branchenweiter Zusammenarbeit und intelligenteren Strategien zur Rückgewinnung von Geldern ab, um immer raffinierteren Cyber-Bedrohungen entgegenzuwirken.