Das auf Ethereum basierende ZK-Rollup-Protokoll Loopring erlebt einen schwerwiegenden Sicherheitsvorfall. Dieser führte zu Verlusten in Millionenhöhe.

Der Angriff zielte auf den Guardian-Wallet-Wiederherstellungsdienst ab und nutzte eine Schwachstelle im Zwei-Faktor-Authentifizierungsprozess (2FA) aus.

Besitzt du schon eine Kryptokarte? Mit Wirex kannst du deine Kryptowährungen in Echtzeit umwandeln und weltweit sicher ausgeben.

Loopring schließt sich mit Experten und Behörden zusammen

Der Guardian-Dienst von Loopring ermöglicht es Benutzern, vertrauenswürdige Wallets für Sicherheitsaufgaben zu bestimmen. Dazu gehört das Sperren einer kompromittierten Wallet oder deren Wiederherstellung, falls die Seed-Phrase verloren geht. Am Sonntag gelang es einem Hacker, diesen Dienst zu umgehen, indem er nicht autorisierte Wallet-Wiederherstellungen mit einem einzigen Guardian initiierte.

Indem der Hacker den 2FA-Dienst von Loopring kompromittierte, gab er sich als Wallet-Besitzer aus. Dies ermöglichte ihm die Genehmigung für den Wiederherstellungsprozess, wodurch er das Eigentum zurücksetzen und Vermögenswerte aus den betroffenen Wallets abheben konnte. Der Exploit betraf hauptsächlich Adressen, denen mehrere oder Drittanbieter-Guardians fehlten.

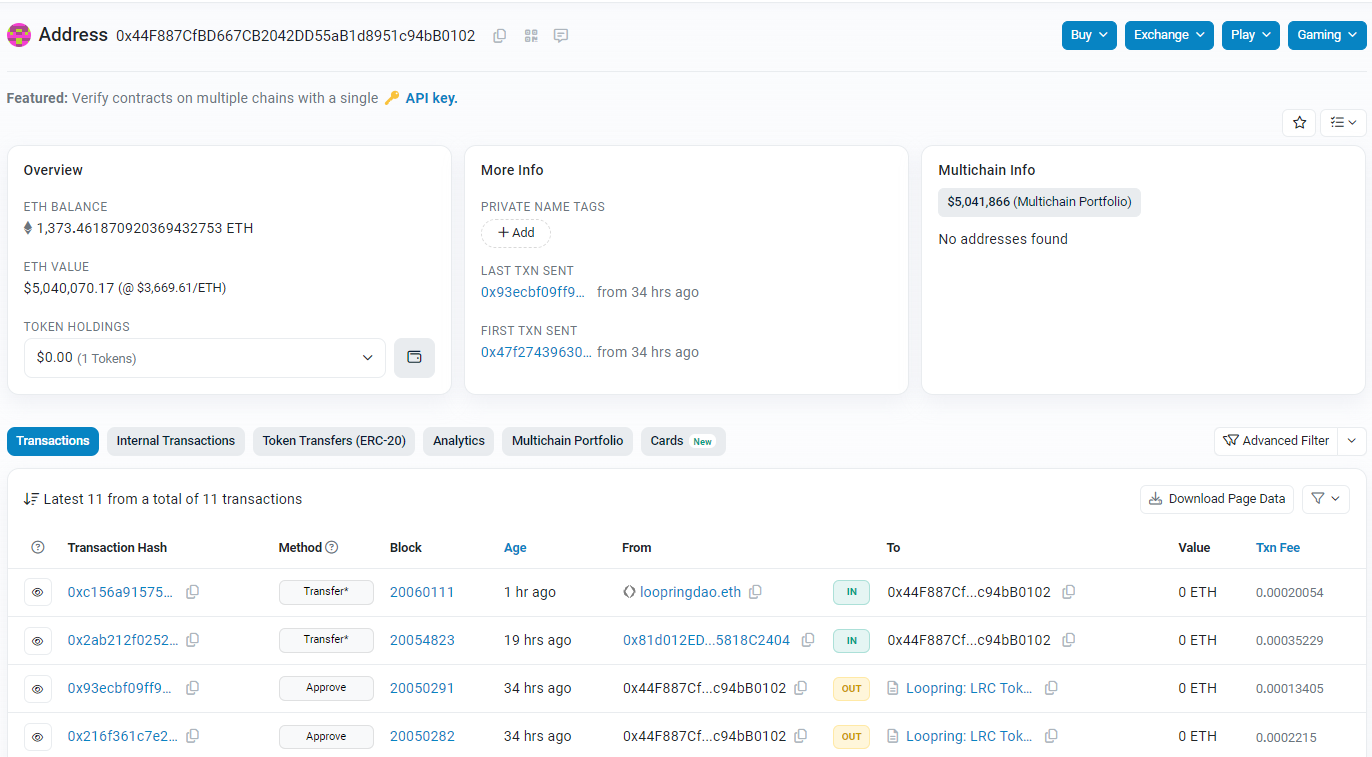

Das Team identifizierte zwei Wallet-Adressen die am Bruch beteiligt waren. On-Chain-Daten zeigen, dass eine Wallet etwa 5 Millionen USD aus den kompromittierten Wallets abgezogen hat, die nun vollständig in Ethereum (ETH) umgetauscht wurden.

Loopring erklärte, dass sie mit Sicherheitsexperten von Mist zusammenarbeiten, um herauszufinden, wie der Hacker ihren 2FA-Dienst kompromittieren konnte. Sie haben auch vorübergehend Guardian-bezogene und 2FA-bezogene Operationen eingestellt, um die Benutzer zu schützen, was den Kompromiss stoppte. Weiter hieß es:

“Loopring arbeitet mit Strafverfolgungsbehörden und professionellen Sicherheitsteams zusammen, um den Täter zu ermitteln. Wir werden weiterhin Updates bereitstellen, sobald die Untersuchung fortschreitet.”

Der Vorfall ereignete sich, nachdem der Krypto-Marktdatenaggregator CoinGecko Opfer eines Datenbruchs wurde, verursacht durch seinen Drittanbieter-E-Mail-Dienstleister GetResponse. Am 5. Juni kompromittierte der Hacker das Konto eines GetResponse-Mitarbeiters und exportierte fast 2 Millionen Kontakte aus CoinGeckos Konto.

Der Angreifer versandte dann 23,723 Phishing-E-Mails über das Konto eines anderen GetResponse-Kunden. Die böswilligen Akteure verwendeten nicht CoinGeckos Domain, um schädliche E-Mails zu versenden.

CoinGecko versicherte weiterhin seinen Benutzern, dass trotz des Bruchs ihre Konten und Passwörter nicht kompromittiert wurden. Die geleakten Daten enthielten jedoch Namen, E-Mail-Adressen, IP-Adressen und die Orte, an denen E-Mails geöffnet wurden.

CoinGecko hat Benutzer dazu aufgerufen, aufgrund des Bruchs wachsam zu sein, insbesondere beim Empfang von E-Mails, die Airdrops anbieten. Die Plattform forderte die Benutzer auch auf, Links nicht anzuklicken oder Anhänge aus unerwarteten E-Mails herunterzuladen und empfohlene Sicherheitsmaßnahmen zu befolgen.